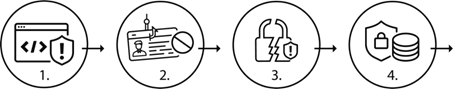

Angreppets olika faser

Ett typiskt utpressningsangrepp har fyra faser; planeringsfas, intrångsfas, exploateringsfas och utpressningsfas.

Fas 1: Planeringsfas

I planeringsfasen sätter hotaktören upp den infrastruktur som behövs och väljer relevant/ändamålsenlig skadlig kod för att kunna utnyttja sårbarheter.

I den här fasen kan det även ingå samarbeten med andra hotaktörer, exempelvis en Initial Access Broker (IAB) för att köpa sig åtkomst till ett system. En IAB specialiserar sig på att infiltrera olika it-system och företagsnätverk. De samarbetar antingen med ransomware-aktörer för en del av vinsten, eller säljer åtkomster till högstbjudande.

Fas 2: Intrångsfas

I intrångsfasen skaffar sig hotaktören obehörig åtkomst till vald it-miljö. Historiskt sett har många utpressningsangrepp påbörjats genom att lura en användare att köra skadlig kod, ofta genom nätfiske (eng. phishing). Att sprida skadlig kod eller skadliga länkar via e-post är en vanligt förekommande intrångsvektor i samband med utpressningsangrepp. På senare tid har sårbarheter i exempelvis tjänster för fjärråtkomst (t.ex. vpn) allt oftare använts som intrångsvektor.

Nätfiskekampanjer kan vara mer eller mindre sofistikerade. De kan vara storskaliga angrepp där miljontals bedrägliga meddelanden skickas ut i hopp om att någon ska luras att ladda ned skadlig kod. Det kan dock även handla om riktat nätfiske mot specifika mottagare och verksamheter (eng. spear phishing). Hotaktören kan också skanna internet efter sårbara system som kan utnyttjas för att få tillgång till it-miljöer.

Organisationer brister emellanåt i att härda sina it-miljöer. Detta kan exempelvis visa sig genom att sårbara tjänster exponeras mot internet utan lämpligt skydd. Ett system som inte uppdateras är sårbart men trots att system uppdateras kan det finnas sårbarheter i form av nolldagarssårbarheter (eng. zero-day attack), som inte upptäckts av leverantören och därmed inte omhändertagits genom en uppdatering. Den vanligaste intrångsvektorn är genom kända sårbarheter.

Fas 3: Exploateringsfas

När hotaktören har tagit sig in i nätverket vidtas åtgärder för att bibehålla närvaron och gräva sig djupare in i it-miljön. Hotaktören kan exempelvis skapa bakdörrar i internetexponerade system, skapa fler användarkonton eller ändra system- konfigurationer för att skapa hemliga åtkomstpunkter. Målet är att säkerställa fortsatt tillgång till it-miljön även om det första intrånget upptäckts och åtgärdats. När hotaktören väl är inne i den drabbade organisationens nätverk är det svårare att upptäcka angreppet. Genom att använda den mjukvara som den drabbade själv har installerat kan hotaktören ta sig runt i nätverket utan att lämna allt för tydliga spår efter sig.

Förutom att oupptäckt kunna röra sig i ett drabbat system, vill hotaktörer ofta skapa sig så stor kontroll som möjligt. Det innebär att de försöker utöka rättigheterna som de initialt tillskansat sig, med ambitionen att öka sin förmåga att kontrollera it-miljön.

Hotaktören vill kunna kryptera så mycket data som möjligt och i vissa fall stjäla känslig information. Om det handlar om mycket data kan detta pågå under en längre tid.

Hotaktören försöker därför undvika att bli upptäckt. Ofta finns kopplingar till andra it- miljöer och vägen in i ett nätverk kan göra att fler organisationer blir drabbade. Detta är särskilt tydligt i de fall en hotaktör får tillgång till en tjänsteleverantörs it-miljö, som genom sin utformning, möjliggör åtkomst till kunders it-miljö och data.

Fas 4: Utpressningsfas

Den skadliga koden för själva utpressningsviruset installeras som sista steget i ett angrepp. I den här fasen har hotaktören antingen laddat hem all information av intresse, eller så riskerar den att bli upptäckt och avslutar angreppet i förtid. Hotaktören vill också säkerställa att den drabbade organisationen vet vem som angripit dem och framförallt hur de ska betala för att få tillbaka sin information. Med andra ord vill hotaktören säkerställa att den drabbade organisationen hittar deras krav på lösensumma. När utpressningsviruset har aktiverats kan det snabbt kryptera filer och låsa användare ute från system, vilket för många drabbade är den första indikationen på ett utpressningsangrepp. Tiden det tar för fullständig kryptering beror på många faktorer, bland annat vilken skadlig kod som använts, hur stor datamängd som ska krypteras samt nätverkets uppbyggnad. Det kan ta från några timmar upp till dagar. Hotaktörer kräver ofta flera betalningar, där den första kan vara för att dekryptera filer eller system.

Efterföljande krav kan vara betalningar för att returnera eller förstöra exfiltrerad information.